Josep Albors, director de investigación y concienciación de ESET, compañía pionera en protección antivirus y experta en ciberseguridad, alerta sobre la última suplantación de identidad de BBVA y Bankinter para instalar malware dirigido a robar credenciales.

Correos suplantando a Bankinter y BBVA

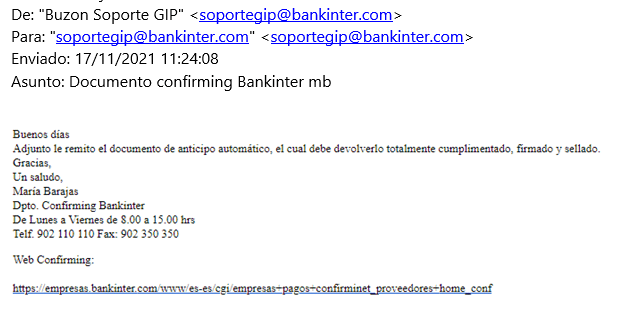

Buena parte del éxito a la hora de conseguir que un usuario termine descargando y ejecutando un código malicioso pasa por tener un gancho lo suficientemente convincente. En los casos que hemos visto propagarse recientemente observamos como los delincuentes utilizan el nombre de dos conocidas entidades bancarias para tratar de engañar a los usuarios. En uno de los casos analizados durante los últimos días, los delincuentes envían un email con un supuesto documento de anticipo usando la plataforma de cobro de facturas Confirming de Bankinter. En este ejemplo, los delincuentes adjuntaron un fichero en formato xlsx de Microsoft Excel, documento que contenía macros maliciosas y que fue interceptado por el antivirus en el servidor de correo.

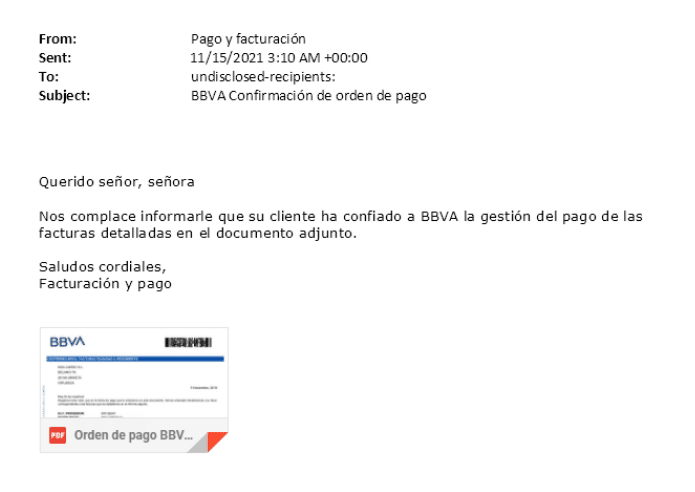

Así mismo, se han observado otros correos que suplantan al BBVA pero que también tienen como asunto supuestas confirmaciones de órdenes de pago. En estos emails se sustituye el fichero adjunto por una imagen en miniatura de lo que parece una factura y que contiene un enlace que redirige a la descarga de un fichero.

El jueves 18 de noviembre hemos observado una campaña similar a los dos correos anteriores, pero suplantando la identidad del banco Laboral Kutxa. Adjuntamos un ejemplo de la plantilla utilizada por los delincuentes para facilitar su reconocimiento.

Se trata de una técnica conocida desde hace tiempo y que intenta evadir las detecciones en servidores de correo que cuenten con soluciones de seguridad. Sin embargo, en el caso de que el mensaje no sea bloqueado en el propio servidor y el usuario pulse sobre la imagen de la factura, el antivirus instalado en el endpoint puede bloquear igualmente la descarga del código malicioso.

Incluso aunque no se bloquease la descarga de esta amenaza y se descargase a la máquina del usuario, todavía podría ser detectada por las diferentes capas de seguridad con las que cuentan las soluciones de seguridad hoy en día. No obstante, lo mejor es que eso no llegue a producirse y, por ese motivo, se recomienda implementar capas de seguridad que bloqueen estas amenazas antes de que sea el usuario el que tenga que deducir si debe abrir el fichero o no.

Revisando la amenaza

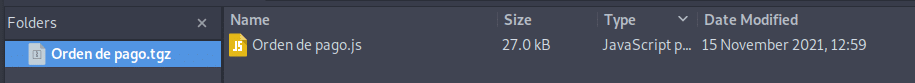

En el caso del email suplantando al BBVA, observamos como se utiliza una técnica ligeramente diferente a lo que estamos acostumbrados a ver en estos casos. Si bien desde el enlace al que redirige la imagen de la factura (alojado en una dirección del servicio MediaFire) se descarga un archivo comprimido en formato TGZ, como viene siendo habitual, en su interior no encontramos el clásico fichero ejecutable en formato EXE.

En esta ocasión observamos que se trata de un fichero JavaScript que, si procedemos a analizar, vemos como se encuentra ofuscado, precisamente para dificultar su análisis. Encontrarnos con código ofuscado es algo muy frecuente a la hora de analizar muestras de todo tipo, aunque los niveles de ofuscación pueden variar entre los diferentes desarrolladores de malware.

A la hora de analizar esta muestra en un entorno controlado observamos como este código JavaScript está programado para conectarse con una IP controlada por los atacantes y ubicada en Suiza, desde la que se descarga un archivo con el nombre EdUpsazo.exe. Este archivo actúa como un downloader o descargador, realizando una petición GET para descargar desde la misma IP un segundo fichero ejecutable en formato EXE y de nombre new.exe.

Es precisamente este fichero new.exe el componente principal del malware, y que es identificado por las soluciones de seguridad de ESET como una variante del spyware Agent Tesla. Además, también se realiza una petición de descarga de un fichero alojado en el CDN de Discord (una tendencia al alza, por cierto), de nombre AnthonySantosInv.dll, y cuya funcionalidad es la de robar información acerca del sistema en el que se está ejecutando el malware.

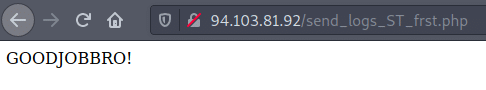

Como dato curioso, al revisar las conexiones realizadas por este malware para enviar la información robada del equipo infectado nos encontramos con una IP usada por los delincuentes para tal efecto con un curioso mensaje de ánimo.

Recordemos que Agent Tesla es una de las herramientas de control remoto maliciosas que, junto con otras como Formbook, tiene a España como uno de sus principales objetivos. Desde hace meses venimos observando varias campañas que tienen como finalidad robar credenciales almacenadas en aplicaciones de uso común en empresas como navegadores de Internet, clientes de correo electrónico, VPNs o clientes FTP. Estas credenciales pueden ser posteriormente vendidas y utilizadas en otros ataques orientados al robo y cifrado de la información, como los realizados por el ransomware.

Conclusión

Revisando la actividad de este tipo de amenazas, no parece que tengan intención de detener este tipo de campañas a corto plazo. Por ese motivo, es importante no solo aprender a reconocer las tácticas que usan para conseguir infectar los sistemas, sino utilizar soluciones de seguridad capaces de reconocer y bloquear estas amenazas, evitando así problemas importantes para nuestra empresa.

Tienes que estar registrado para comentar Acceder